Security Assessment significa: mettere in atto misure preventive e diagnostiche per valutare e mitigare le vulnerabilità della tua azienda.

In questo articolo cercherò di illustrarti l’importanza di un Security Assessment come strumento chiave per identificare e affrontare i rischi di sicurezza informatica.

Perchè un Security assessment ?

Dimmi la verità…

- Hai un’idea precisa delle vulnerabilità dei tuoi sistemi ?

- Conosci quali processi aziendali possono essere ridondanti o sbagliati ed aprire falle di sicurezza?

- Conosci il grado di consapevolezza dei tuoi utenti in merito alla sicurezza informatica?

- Il rilascio dei permessi di accesso ai vari sistemi informatici è normato e condiviso in azienda?

- C’è una procedura di backup ?

- C’è una procedura condivisa con i vertici aziendali circa la risposta ad attacchi/incidenti informatici?

- I sistemi informatici sono monitorati per rilevare tracce di attacco o di furto/compromissione dei dati?

- Conosci la reale importanza e criticità dei tuoi dati aziendali e sai dove e come sono conservati?

- Il budget destinato alla sicurezza è speso nella giusta direzione ?

Se hai risposto con incertezza o hai qualche dubbio su alcuni punti, allora dovresti prendere in seria considerazione la possibilità di effettuare un security assessment…se invece hai risposto un SI convinto a tutte le domande… BRAVO!, significa una cosa sola: hai già svolto oppure svolgi regolarmente dei security assessment!

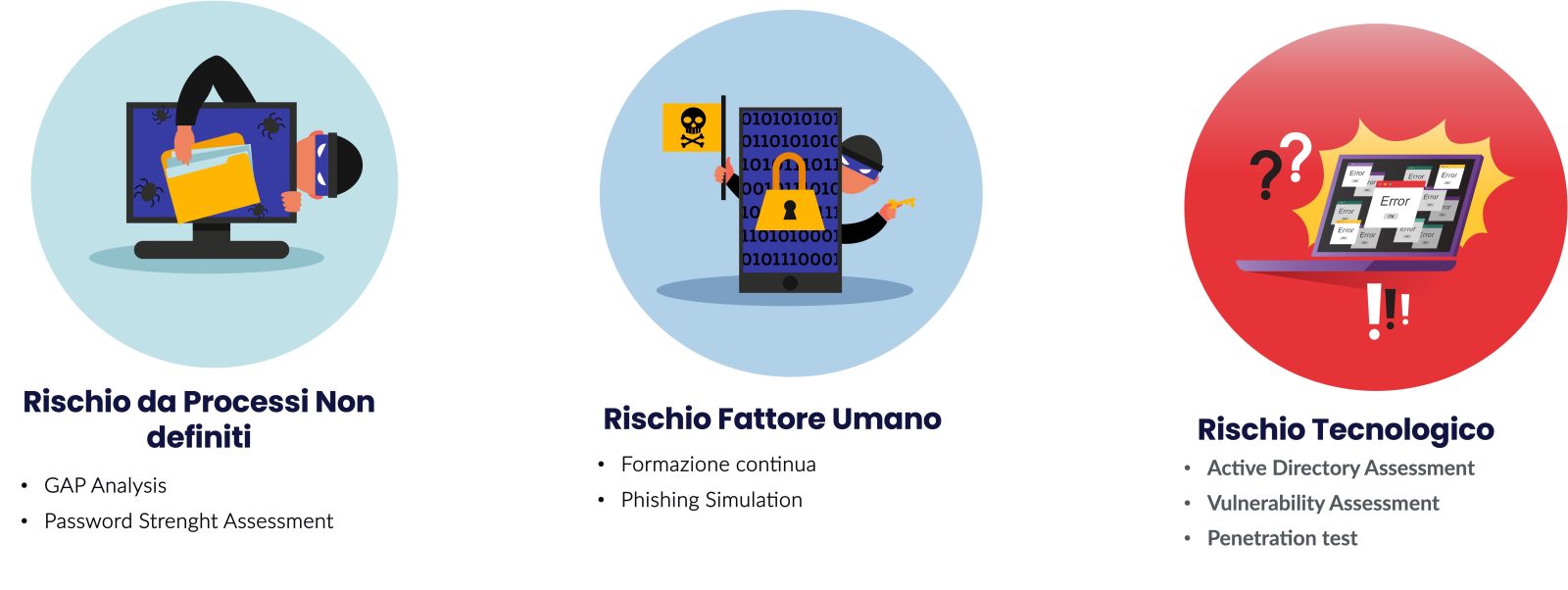

Security Assessment: quali rischi ?

Prima di lanciarmi nella descrizione delle varie attività che compongono un security assessment, definiamo quali sono le fonti dalle quali arrivano i più frequenti grattacapi per un IT Manager.

Ti condivido l’immagine che segue, che riepiloga questi rischi e suggerisce alcune attività di assessment per definire il reale perimetro di questi rischi per la tua Azienda:

Processi aziendali non definiti.

I processi aziendali non definiti sono procedure e protocolli operativi che non sono chiaramente stabiliti o comunicati all’interno dell’azienda, e possono causare gravi problemi di sicurezza, poiché lasciano spazio a errori umani e inconsistenze nelle operazioni.

Ti anticipo che questo rischio, è di solito molto sottovalutato nelle aziende che ho conosciuto..ma può avere impatti pesanti sulla sicurezza complessiva della tua azienda:

- In assenza di processi ben definiti, i dipendenti potrebbero non essere consapevoli di quali informazioni siano considerate sensibili o riservate.

- La mancanza di processi chiari per la gestione degli accessi può portare a livelli di accesso non necessari a dati o sistemi aziendali, creando potenziali punti deboli che potrebbero essere sfruttati dagli attaccanti.

- La mancanza di processi chiari può rendere difficile per l’azienda rispondere tempestivamente e in modo efficace ad incidenti oppure ad attacchi.

- la mancanza di una procedura di backup chiara, ti può esporre a perdita di dati a seguito di attacco oppure a lunghi tempi per reperire e ripristinare copie “pulite” .

Per fortuna ci sono servizi di consulenza che ti possono aiutare…

Gap Analysis

La Gap Analysis è un’attività di consulenza svolta da security analyst il cui obiettivo è identificare le discrepanze tra lo stato attuale della sicurezza aziendale e gli standard e le best practice internazionali in ambito cyber security.

- Con una prima attività di cyber intelligence sono raccolte le informazioni che un attaccante esterno può ottenere sul perimetro di attacco e sui vettori sfruttabili.

- Raccolta dati dell’azienda tramite interviste al personale coinvolto nei processi di gestione delle informazioni. È importante coinvolgere i dipendenti e i responsabili dei processi per ottenere una visione completa.

- Attraverso il confronto tra le due attività è possibile individuare un primo scostamento tra il reale e il percepito

- Una volta individuate le lacune, ti verranno proposte azioni correttive specifiche per migliorare e definire i processi aziendali.

Password Strenght assessment

In attesa di un mondo completamente passwordless, come sai ancora oggi le password sono uno dei primi punti di accesso per gli attaccanti, e password deboli possono facilmente essere indovinate o decifrate.

Un Password Strength Assessment valuta la robustezza delle password utilizzate all’interno della tua azienda e consiglia di adottare misure per garantire che siano sufficientemente complesse e sicure.

Questa attività può spingersi fino alla creazione di politiche di creazione di password sicure e di tecniche di autenticazione a più fattori.

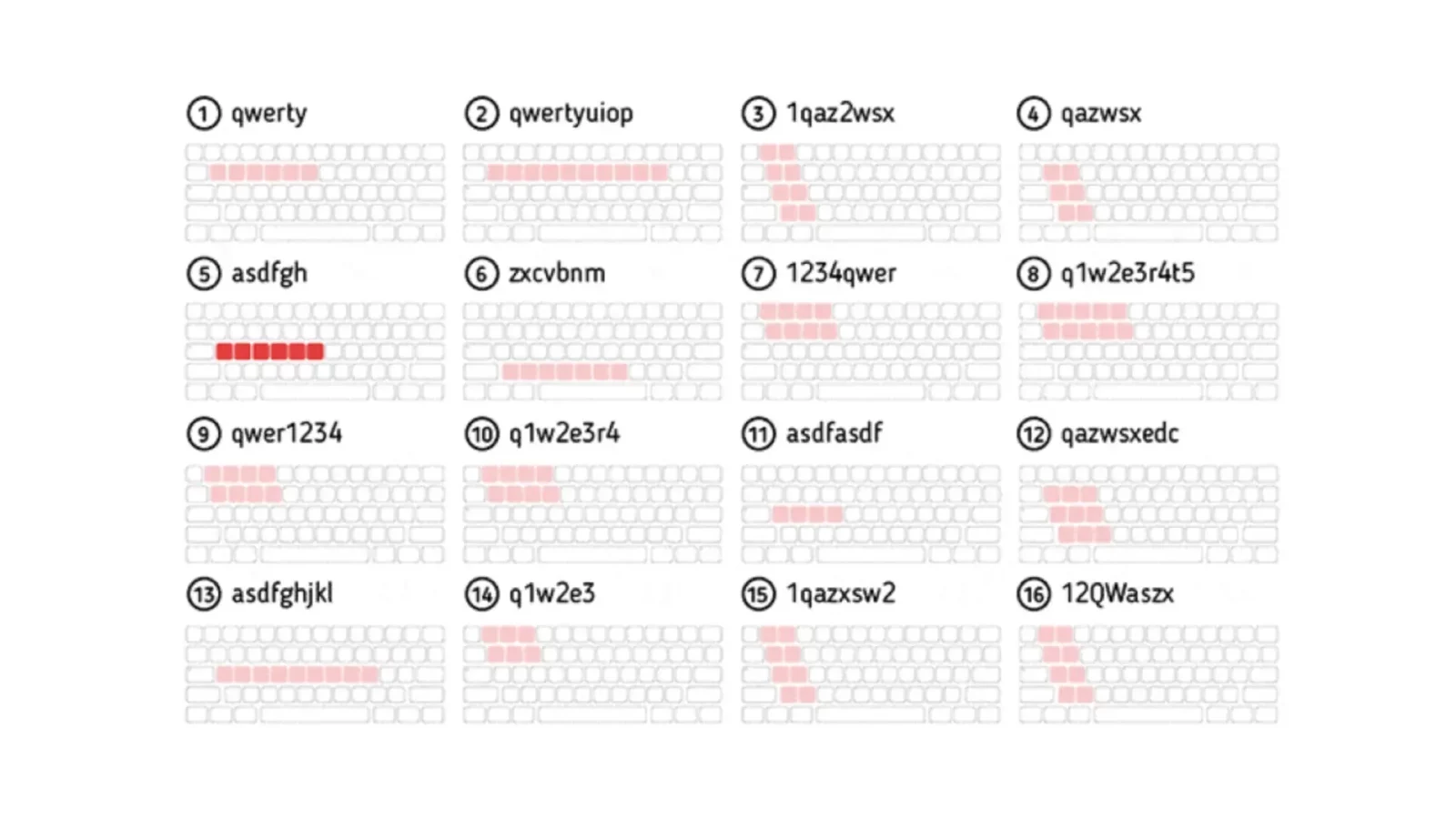

L’attività prevede sia l’uso di wordlist di password e termini sia la ricerca tramite brute forcing con l’adozione di logiche estese quali, ad esempio, keyboard walking

Il termine “keyboard walking” si riferisce a password formate da tasti situati uno vicino all’altro su una tastiera. Molti aggressori sono consapevoli della tendenza umana a fare affidamento su password facilmente richiamabili e memorizzabili dall’utente e possono quindi facilmente sfruttare questi comuni schemi di “camminata sulla tastiera”

Classificare i dati aziendali

La classificazione dei dati aziendali è una componente fondamentale di qualsiasi security assessment, in quanto consente di stabilire quali dei tuoi dati aziendali sono di maggiore valore e, di conseguenza, quali richiedono livelli più elevati di protezione.

Ecco una descrizione di massima di una procedura di classificazione dei dati :

- Identificazione dei Dati: Identifica tutte le fonti di dati all’interno dell’organizzazione, dal software di gestione delle risorse umane ai database dei clienti.

- Valutazione dei Dati: Determina l’importanza e la sensibilità di ogni tipo di dato. Chi potrebbe volerlo? Quali danni potrebbero derivare dalla sua divulgazione?

- Applicazione delle Etichette: Una volta valutati, applica etichette o classifiche appropriate ai dati.

- Implementazione di Controlli: Basandosi sulla classificazione, implementa controlli di sicurezza appropriati per proteggere i dati.

- Revisione Periodica: La classificazione dei dati non è un’attività una tantum. I dati e il loro valore possono cambiare nel tempo, quindi è essenziale rivedere e aggiornare regolarmente la classificazione dei dati.

Una volta classificati i dati e capita l’importanza e la criticità, potrai mettere in atto sistemi di Data Leak Prevention.

Rischio fattore umano

Quante volte ho sentito le seguente frasi!

- I miei utenti aprono di tutto!

- I miei utenti cliccano su ogni link senza pensarci!

- I miei utenti si registrano su Facebook con la mail aziendale…

- I miei utenti condividono/lasciano la password sui post-it!

- I miei utenti…

Purtroppo, le azioni degli utenti, spesso inconsapevoli, espongono la tua azienda a diverse vulnerabilità…, questo lo sanno benissimo anche gli attaccanti, che spesso mirano agli utenti più che ai sistemi, utilizzando il phishing e il social engineering per ingannare le persone e ottenere accesso a informazioni sensibili o credenziali di accesso.

Come verificare la “maturità” degli utenti ed aumentarne la consapevolezza?

Phising Simulation e formazione

La phishing simulation, è una tecnica utilizzata per testare la consapevolezza degli utenti simulando un attacco di phishing reale.

Per svolgere questa attività, i consulenti in security creano messaggi di phishing credibili, simili a quelli che gli attaccanti reali potrebbero utilizzare. Questi messaggi di phishing possono contenere falsi link a siti web fraudolenti o allegati malevoli, mirando a ingannare gli utenti per ottenere informazioni sensibili o compromettere i sistemi.

Spesso l’attività prevede che le mail vengono inviate da domini appositamente registrati per l’attività, con nome simile al dominio aziendale (typosquatting simulation).

Il typosquatting è una pratica ingannevole in cui un individuo o un’entità registra un nome di dominio simile a quello di un dominio legittimo o popolare, ma contenente errori di ortografia o piccole modifiche. L’obiettivo è attirare utenti distratti su questo sito e di tentare il furto di dati personali e sensibili.

Durante l’esecuzione della simulazione, il team di sicurezza monitora le risposte degli utenti registrando i click su link o allegati, le risposte a richieste di informazioni sensibili ed addirittura l’inserimento in moduli fake (che fanno parte della simulazione…), di credenziali o di altre informazioni sensibili.

A questo punto si valuta il livello di rischio e si introduce il correttivo più efficace: la formazione

Sulla base delle esigenze identificate durante la phishing simulation viene sviluppato un programma di formazione spesso utilizzando moduli interattivi, video esplicativi e scenari simulati, oltre a modalità di “gamification” per coinvolgere gli utenti e rendere l’apprendimento più efficace e “leggero”.

A seguito della formazione è bene ripetere l’attività di phishing simulation e compararne i risultati .

Rischio tecnologico

Le tecnologie obsolete o non correttamente configurate possono creare vulnerabilità che se adeguamene sfruttate dagli attaccanti mettono a rischio la sicurezza dei dati aziendali e delle risorse.

Ciò può includere sistemi operativi non supportati, software non aggiornato, configurazioni di rete insicure e molto altro.

Come scovare le vulnerabilità dei sistemi e capirne la gravita?

Test di security assessment tecnologico

Ecco alcuni test che possono essere utilizzati:

- Active Directory Assessment Uno degli obiettivi principali di un attacco informatico è raggiungere l’active directory aziendale e, sfruttandone vulnerabilità e misconfigurazioni, guadagnare i permessi di amministratore. Un Active Directory Assessment analizza la configurazione dell’Active Directory per identificare potenziali vulnerabilità e punti deboli nel sistema.

- Vulnerability Assessment è una valutazione che identifica e classifica le vulnerabilità informatiche ancora non bonificate presenti nei sistemi e nelle reti aziendali. Una sonda software e si occupa di scansionare tutta la tua rete, facendo un inventario di quanto presente ed andando a rilevare e reportizzare le vulnerabilità note di ogni software o apparato.

- Penetration Test è una delle valutazioni più avanzate e coinvolgenti in quanto si simula un attacco informatico reale per testare la resilienza dell’azienda e individuare eventuali debolezze nei sistemi di sicurezza. Si sfruttano le vulnerabilità presenti per bypassare le tue difese e capire quanto sia facile o difficile guadagnare l’accesso alle tue risorse.

Decidi tu…

Il finale di questo articolo oggi lo scrivi tu, puoi scrivere la parola FINE all’incertezza, oppure continuare a vivere nella beata inconsapevolezza e sperare che tutto vada bene.

Nel primo caso scrivimi che ne parliamo…